Wiz säkerhetsteam har funnit fyra sårbarheter i en väl förekommande, men ganska okänd liten agent vid namn OMI (Open Management Infrastructure). OMI är ett Open Source-projekt startat av Microsoft. En fix har funnits i Open Source-projektet sedan 11/8, men först nu kommer CVE.

Den mest kritiska sårbarheten, CVE-2021-38647 har score 9.8 av 10.

Agenten installeras automatiskt på virtuella linux-instanser i Azure, när vissa tjänster slås på.

Det är känt att följande tjänster installerar agenten och gör instansen sårbar:

- Azure Automation

- Azure Automatic Update

- Azure Operations Management Suite (OMS)

- Azure Log Analytics

- Azure Configuration Management

- Azure Diagnostics

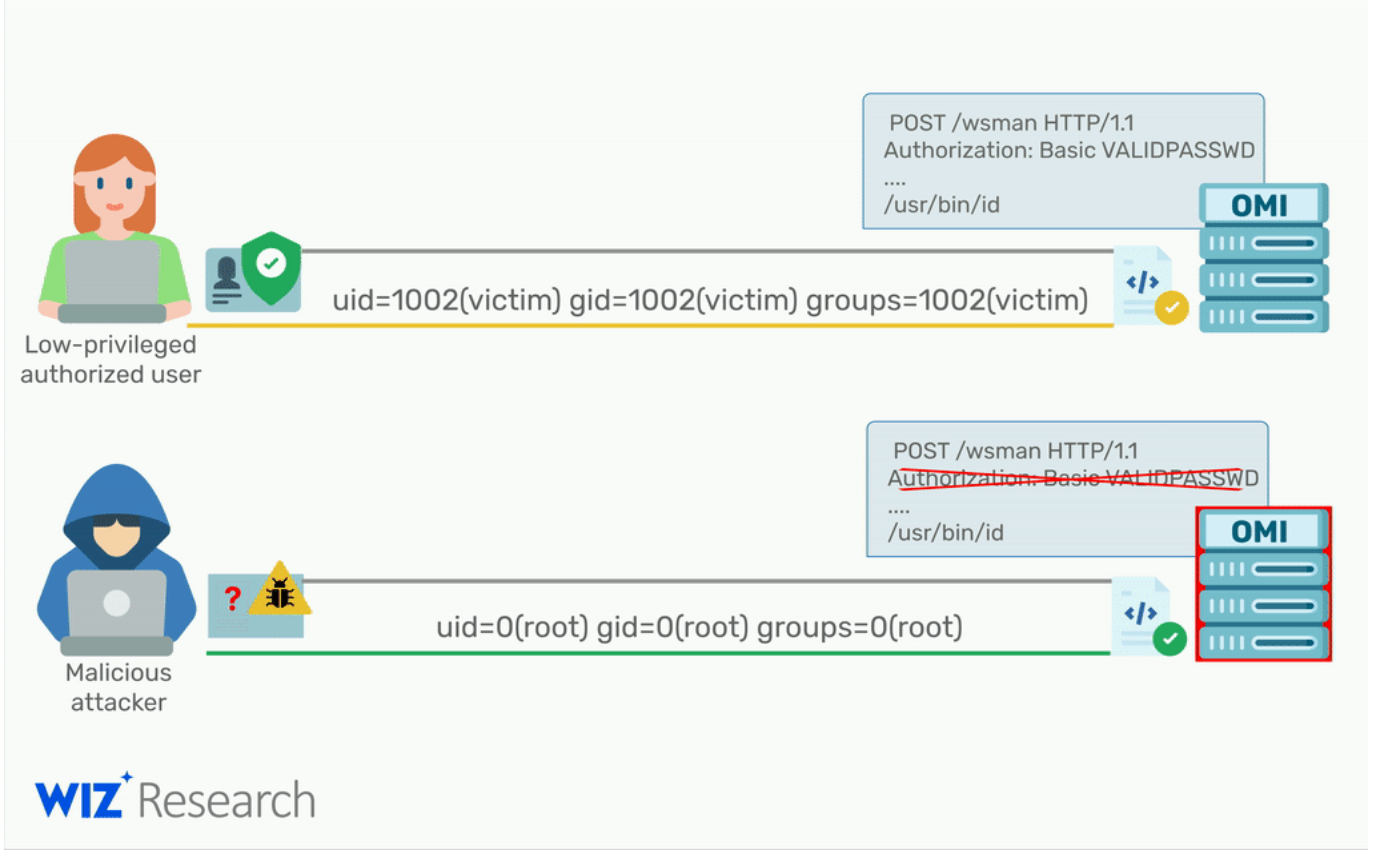

Om inte denna agent patchas till senaste version, så medger den med enkelhet ROOT-access till din linux-instans.

Det hela sker enkelt och med att inte lägga med en ”auth header” över http/https.

Även kunder utanför Azure påverkas, då denna agent även kan installeras utanför Azure, On-Prem. Den används exempelvis av System Center for Linux.

Vår rekommendation är att omgående se över dina linux-instanser i Azure och On-Prem. Verifiera om du har OMI installerat. Om det är installerat, verifiera version och uppdatera sårbar version.

Verifiera installation/version:

För Debian-system (exempelvis Ubuntu): dpkg -l omi

Redhat-system (exempelvis CentOS, RHEL): rpm -qa omi

Om du inte får något tillbaka, så finns inte OMI installerat och du är inte heller sårbar. Om du får tillbaka version, så ska den vara 1.6.8.1 eller högre. 1.6.8.1 är den patchade versionen.

Mer info och uppdateringsinstruktioner:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-38647

Ytterligare info:

https://en.wikipedia.org/wiki/Open_Management_Infrastructure

https://www.wiz.io/blog/secret-agent-exposes-azure-customers-to-unauthorized-code-execution

https://github.com/microsoft/omi